风险分析:

根据分析,Apache Tomcat AJP协议不安全权限控制可通过AJP Connector直接操作内部数据从而触发文件包含漏洞,恶意攻击者可以通过该协议端口(默认8009)提交攻击代码,成功利用漏洞能获取目标系统敏感文件,或在控制可上传文件的情况下执行恶意代码获取管理权限。

详情参考链接:

https://www.cnvd.org.cn/flaw/show/CNVD-2020-10487

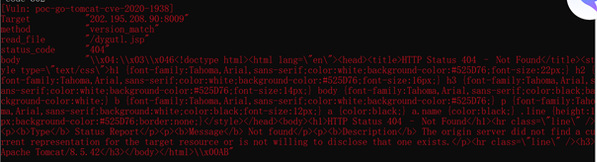

风险截图:

风险等级:

高危

安全建议:

临时缓解措施:

临时禁用AJP协议端口,在conf/server.xml配置文件中注释掉<Connector port=8009 protocol=AJP/1.3 redirectPort=8443 />

官方修复措施:

目前官方已在最新版本中修复了该漏洞,请受影响的用户尽快升级版本进行防护,官方下载链接:

版本号 下载地址

Apache Tomcat 7.0.100 http://tomcat.apache.org/download-70.cgi

Apache Tomcat 8.5.51 http://tomcat.apache.org/download-80.cgi

Apache Tomcat 9.0.31 http://tomcat.apache.org/download-90.cgi